Come decrittografare il valore DefaultPassword salvato nel registro per AutoLogon

In un post precedente, abbiamo visto come evitare la schermata di accesso in Windows 7 e versioni precedenti sfruttando AutoLogon strumento offerto da Microsoft. È stato anche menzionato che il vantaggio principale dell'utilizzo dello strumento AutoLogon è che la password non è memorizzata modulo di testo semplice come si fa quando si aggiungono manualmente le voci del registro. Viene prima crittografato e quindi memorizzato in modo che anche l'amministratore del PC non abbia accesso allo stesso. Nel post di oggi, parleremo di come decifrare il Password predefinita valore salvato nell'editor del Registro di sistema utilizzando AutoLogon strumento.

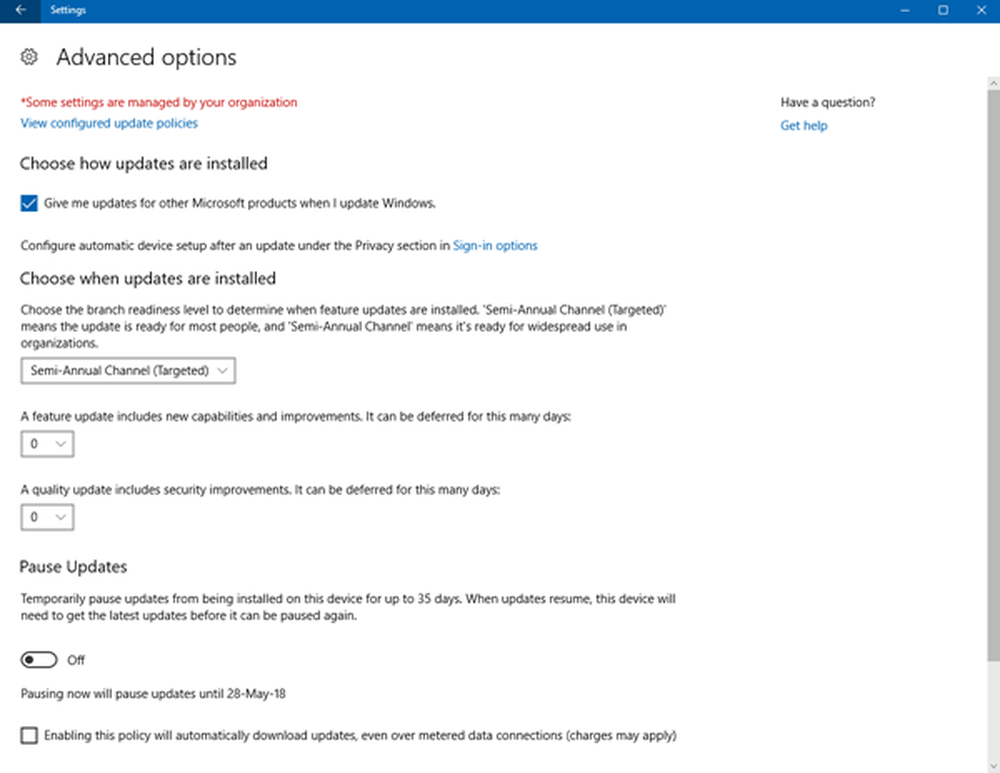

Per prima cosa, avresti ancora bisogno di avere Privilegi di amministratore per decifrare il Password predefinita valore. La ragione dietro questa ovvia restrizione è che tale sistema crittografato e i dati dell'utente sono governati da una politica di sicurezza speciale, come Local Security Authority (LSA) che garantisce l'accesso solo all'amministratore di sistema. Quindi, prima di passare alla decifratura delle password, diamo un'occhiata a questa politica di sicurezza ed è co-related know-how.

LSA - Che cos'è e come memorizza i dati

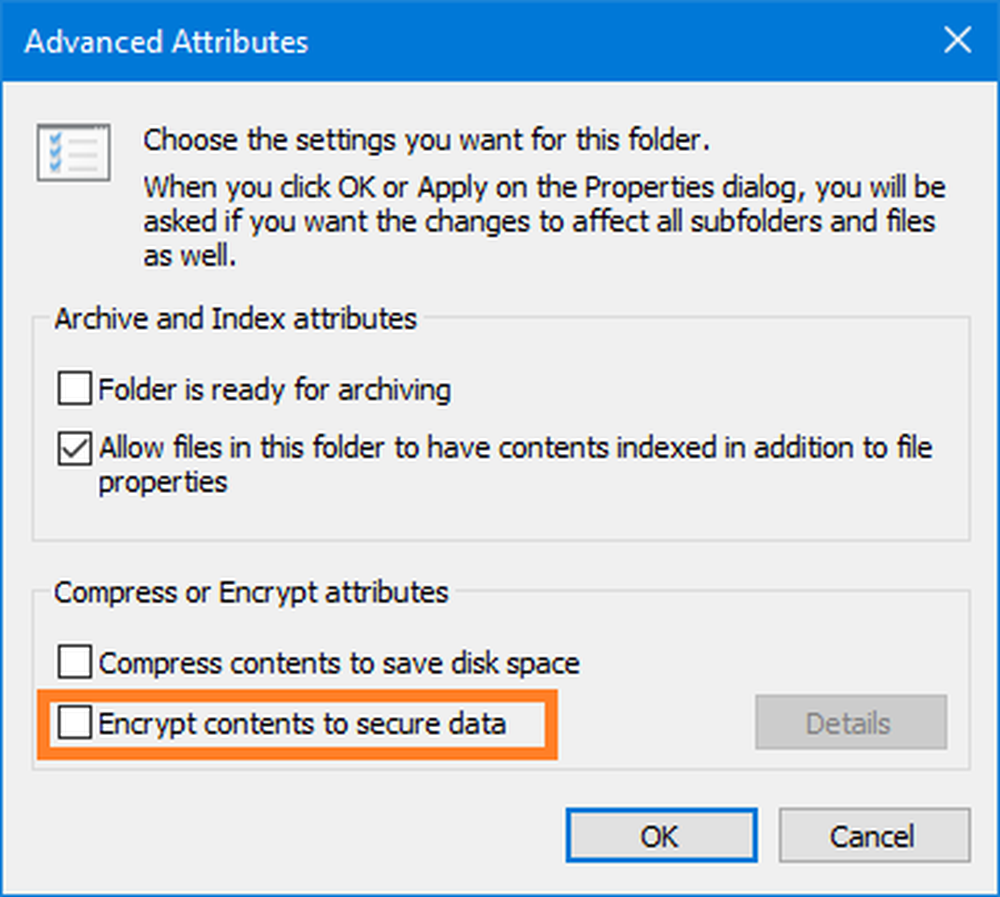

LSA viene utilizzato da Windows per gestire la politica di sicurezza locale del sistema ed eseguire il processo di controllo e autenticazione sugli utenti che accedono al sistema mentre salva i propri dati privati in una posizione di archiviazione speciale. Questo luogo di archiviazione è chiamato Segreti LSA dove i dati importanti utilizzati dalla politica LSA sono salvati e protetti. Questi dati sono memorizzati in un formato crittografato nell'editor del Registro di sistema, nel HKEY_LOCAL_MACHINE / Security / Policy / Secrets chiave, che non è visibile agli account utente generali a causa di restrizioni Access Control List (ACL). Se disponi dei privilegi amministrativi locali e conosci i segreti di LSA, puoi accedere alle password RAS / VPN, alle password di Autologon e ad altre password / chiavi di sistema. Di seguito è riportato un elenco per citarne alcuni.

- $ MACHINE.ACC: Correlato all'autenticazione del dominio

- Password predefinita: Valore della password crittografata se AutoLogon è abilitato

- NL $ KM: Chiave segreta utilizzata per crittografare le password del dominio memorizzate nella cache

- L $ RTMTIMEBOMB: Per memorizzare l'ultimo valore data per l'attivazione di Windows

Per creare o modificare i segreti, esiste una serie speciale di API disponibili per gli sviluppatori di software. Qualsiasi applicazione può accedere alla posizione dei Segreti LSA ma solo nel contesto dell'account utente corrente.

Come decrittografare la password AutoLogon

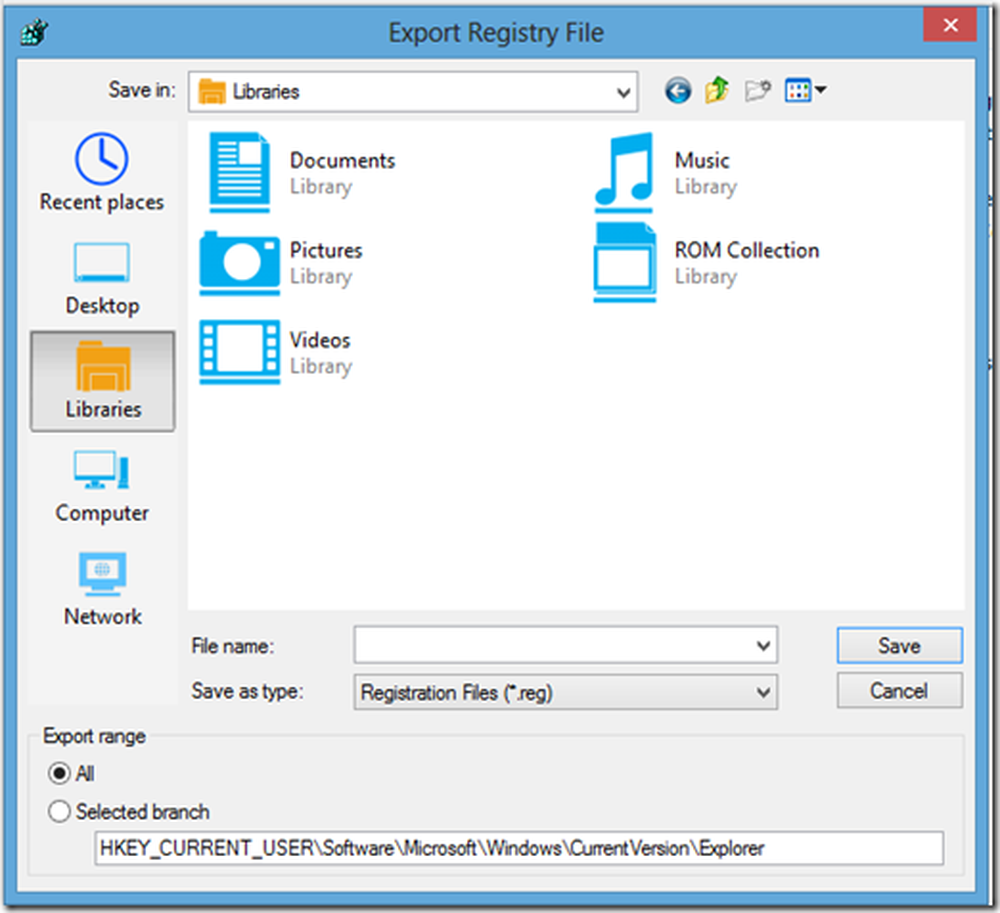

Ora, per decifrare e sradicare il Password predefinita valore memorizzato in LSA Secrets, si può semplicemente rilasciare una chiamata API Win32. È disponibile un semplice programma eseguibile per ottenere il valore decrittografato del valore DefaultPassword. Segui i seguenti passaggi per farlo:

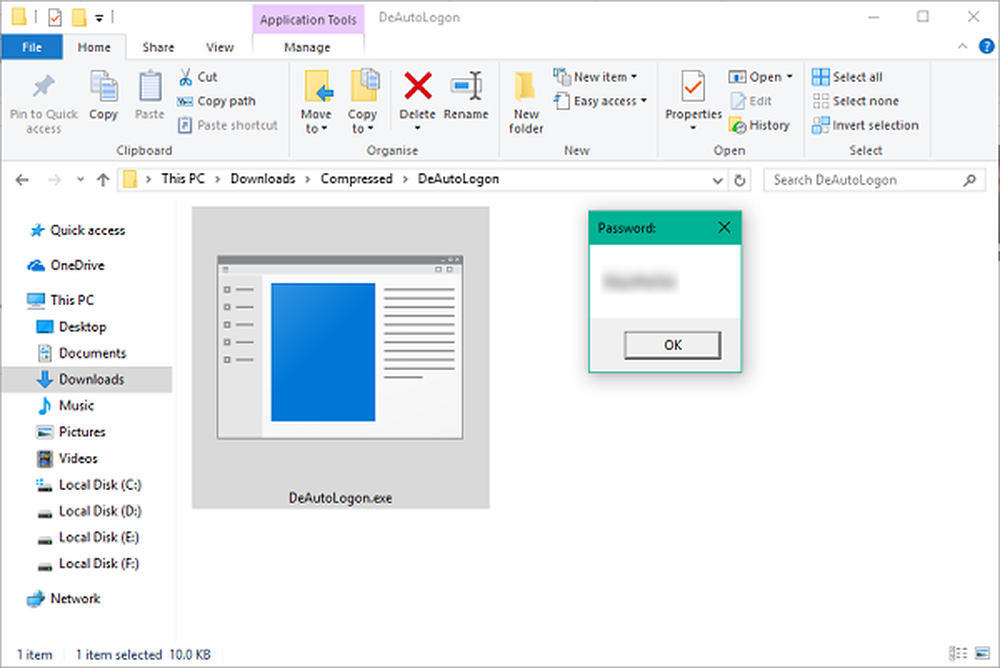

- Scarica il file eseguibile da qui - ha solo 2 KB di dimensione.

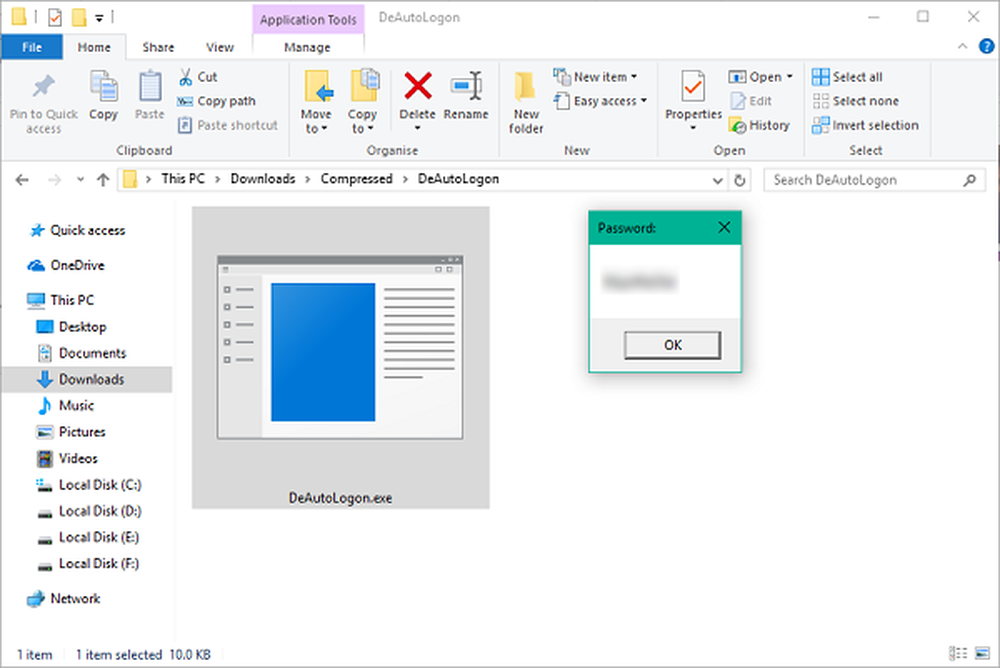

- Estrarre il contenuto di DeAutoLogon.zip file.

- Pulsante destro del mouse DeAutoLogon.exe file ed eseguirlo come amministratore.

- Se hai attivato la funzione AutoLogon, il valore di DefaultPassword dovrebbe essere proprio lì davanti a te.

Se si tenta di eseguire il programma senza privilegi di amministratore, si verificherebbe un errore. Quindi, assicurarsi di acquisire i privilegi di amministratore locale prima di eseguire lo strumento. Spero che questo ti aiuti!

Gridare nella sezione commenti qui sotto nel caso in cui hai qualche domanda.