Perché e come disabilitare SMB1 su Windows 10/8/7

Sebbene i problemi di sicurezza con i sistemi non siano affatto nuovi, il caos causato dal ransomware Wannacrypt ha spinto a un'azione immediata tra i netizen. Il Ransomware mira alla propagazione delle vulnerabilità del servizio SMB del sistema operativo Windows.

SMB o Server Message Block è un protocollo di condivisione file di rete pensato per condividere file, stampanti, ecc. tra computer. Esistono tre versioni: Server Message Block (SMB) versione 1 (SMBv1), SMB versione 2 (SMBv2) e SMB versione 3 (SMBv3). Microsoft consiglia di disabilitare SMB1 per motivi di sicurezza - e non è più importante farlo in considerazione dell'epidemia di WannaCrypt o NotPetya ransomware.

Disabilita SMB1 su Windows

Per difendersi contro WannaCrypt ransomware è imperativo che tu disabilitare SMB1 così come installa le patch rilasciato da Microsoft. Diamo un'occhiata ad alcuni dei modi per disabilitare SMB1.

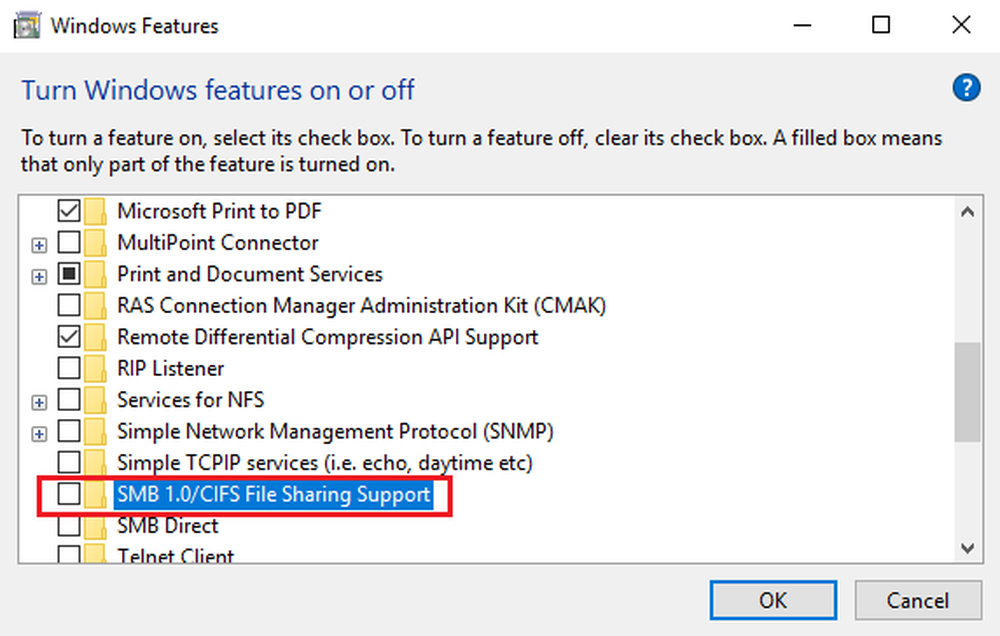

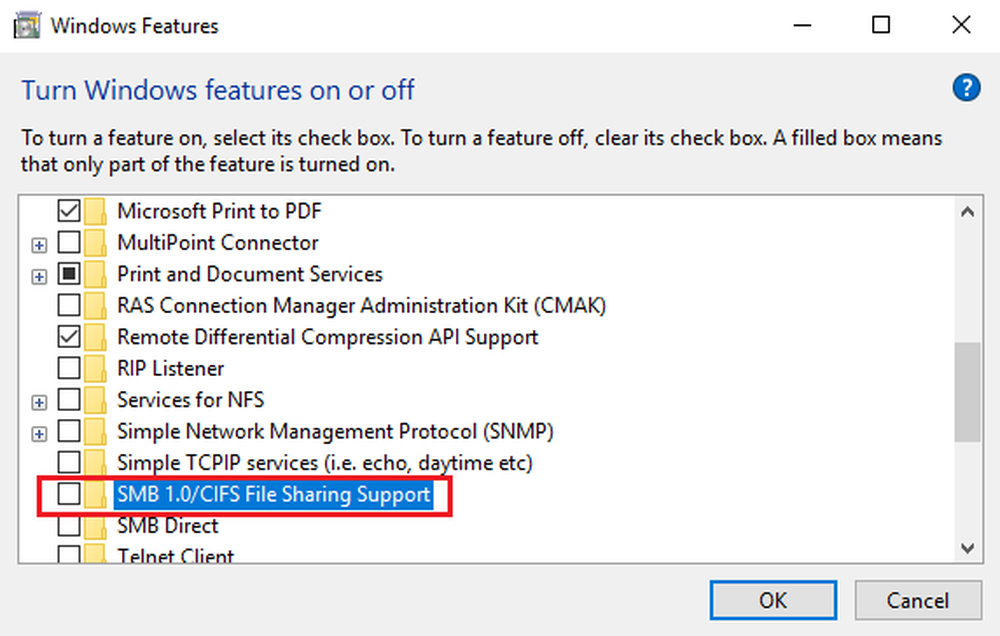

Disattiva SMB1 tramite il Pannello di controllo

Apri Pannello di controllo> Programmi e funzionalità> Attiva o disattiva le caratteristiche di Windows.

Nell'elenco delle opzioni, sarebbe un'opzione Supporto per la condivisione di file SMB 1.0 / CIFS. Deseleziona la casella associata e premi OK.

Riavvia il tuo computer.

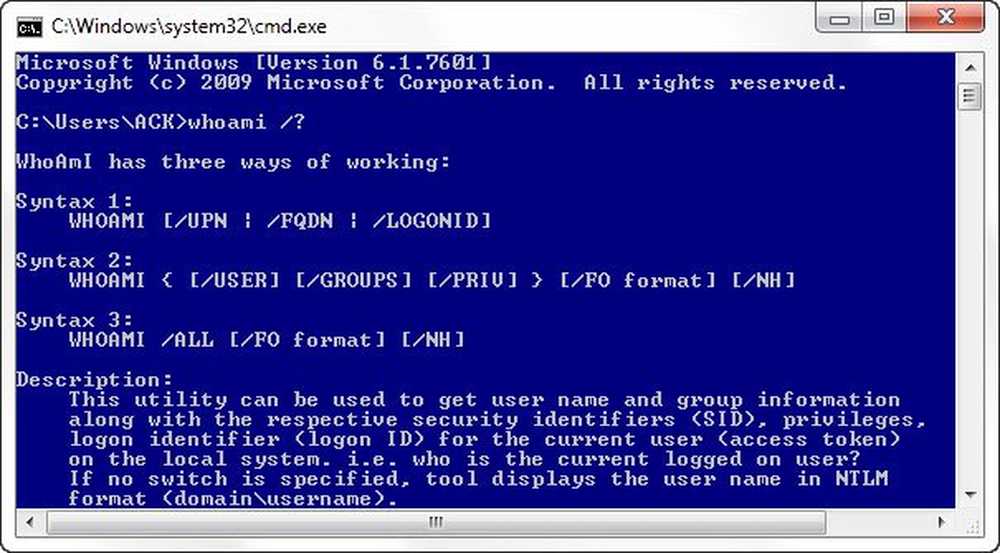

Disabilitare SMBv1 usando Powershell

Aprire una finestra di PowerShell in modalità amministratore, digitare il comando seguente e premere Invio per disabilitare SMB1:

Set-ItemProperty -Path "HKLM: \ SYSTEM \ CurrentControlSet \ Services \ LanmanServer \ Parameters" SMB1 -Tipo DWORD -Valore 0 -Force

Se per qualche motivo, è necessario disabilitare temporaneamente SMB versione 2 e versione 3, utilizzare questo comando:

Set-ItemProperty -Path "HKLM: \ SYSTEM \ CurrentControlSet \ Services \ LanmanServer \ Parameters" SMB2 -Type DWORD -Valore 0 -Force

Si consiglia di disabilitare SMB versione 1 poiché è obsoleto e utilizza una tecnologia che ha quasi 30 anni.

Microsoft, quando si utilizza SMB1, si perdono le protezioni chiave offerte dalle versioni successive del protocollo SMB come:

- Integrità pre-autenticazione (SMB 3.1.1+) - Protegge dagli attacchi di downgrade della sicurezza.

- Blocco di autenticazione ospite non sicuro (SMB 3.0+ su Windows 10+) - Protegge dagli attacchi MiTM.

- Secure Dialect Negotiation (SMB 3.0, 3.02) - Protegge dagli attacchi di downgrade della sicurezza.

- Migliore firma dei messaggi (SMB 2.02+) - HMAC SHA-256 sostituisce MD5 poiché l'algoritmo di hashing in SMB 2.02, SMB 2.1 e AES-CMAC lo sostituisce in SMB 3.0+. La firma delle prestazioni aumenta in SMB2 e 3.

- Crittografia (SMB 3.0+) - Impedisce l'ispezione dei dati sul filo, attacchi MiTM. In SMB 3.1.1 le prestazioni di crittografia sono persino migliori della firma.

Nel caso in cui si desideri abilitarli in seguito (non consigliato per SMB1), i comandi saranno i seguenti:

Per abilitare SMB1:

Set-ItemProperty -Path "HKLM: \ SYSTEM \ CurrentControlSet \ Services \ LanmanServer \ Parameters" SMB1 -Tipo DWORD -Valore 1 -Force

Per abilitare SMB2 e SMB3:

Set-ItemProperty -Path "HKLM: \ SYSTEM \ CurrentControlSet \ Services \ LanmanServer \ Parameters" SMB2 -Tipo DWORD -Valore 1 -Force

Disabilitare SMB1 usando il registro di Windows

È anche possibile modificare il Registro di sistema di Windows per disabilitare SMB1.

Correre regedit e vai alla seguente chiave di registro:

HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Services \ LanmanServer \ Parameters

Nel lato destro, il DWORD SMB1 non dovrebbe essere presente o dovrebbe avere un valore di 0.

I valori per abilitarlo e disabilitarlo sono i seguenti:

- 0 = Disabilitato

- 1 = abilitato