Distribuzione sempre attiva VPN con accesso remoto in Windows 10

DirectAccess è stato introdotto nei sistemi operativi Windows 8.1 e Windows Server 2012 come funzionalità per consentire agli utenti Windows di connettersi in remoto. Tuttavia, in seguito al lancio di Windows 10, il dispiegamento di questa infrastruttura ha visto un declino. Microsoft ha incoraggiato attivamente le organizzazioni a prendere in considerazione una soluzione DirectAccess per implementare invece VPN basata su client con Windows 10. Questo Sempre attivo VPN la connessione offre un'esperienza simile a DirectAccess utilizzando i protocolli VPN di accesso remoto tradizionali come IKEv2, SSTP e L2TP / IPsec. Inoltre, viene fornito con alcuni vantaggi aggiuntivi.

La nuova funzionalità è stata introdotta in Windows 10 Anniversary Update per consentire agli amministratori IT di configurare profili di connessione VPN automatici. Come accennato in precedenza, Always On VPN presenta alcuni importanti vantaggi rispetto a DirectAccess. Ad esempio, Always On VPN può utilizzare sia IPv4 che IPv6. Quindi, se hai qualche apprensione riguardo alla redditività futura di DirectAccess e se soddisfi tutti i requisiti per supportare Sempre attivo VPN con Windows 10, quindi forse il passaggio a quest'ultimo è la scelta giusta.

Always On VPN per computer client Windows 10

Questo tutorial illustra i passaggi per distribuire le connessioni VPN di Accesso remoto sempre attivo per i computer client remoti che eseguono Windows 10.

Prima di procedere oltre, assicurati di avere il seguente posto:

- Un'infrastruttura di dominio di Active Directory, inclusi uno o più server DNS (Domain Name System).

- Public Key Infrastructure (PKI) e Active Directory Certificate Services (AD CS).

Iniziare Accesso remoto sempre attivo su VPN, installare un nuovo server di accesso remoto che esegue Windows Server 2016.

Quindi, eseguire le seguenti azioni con il server VPN:

- Installare due adattatori di rete Ethernet nel server fisico. Se si installa il server VPN su una VM, è necessario creare due switch virtuali esterni, uno per ciascuna scheda di rete fisica; e quindi creare due adattatori di rete virtuali per la VM, con ogni scheda di rete connessa a uno switch virtuale.

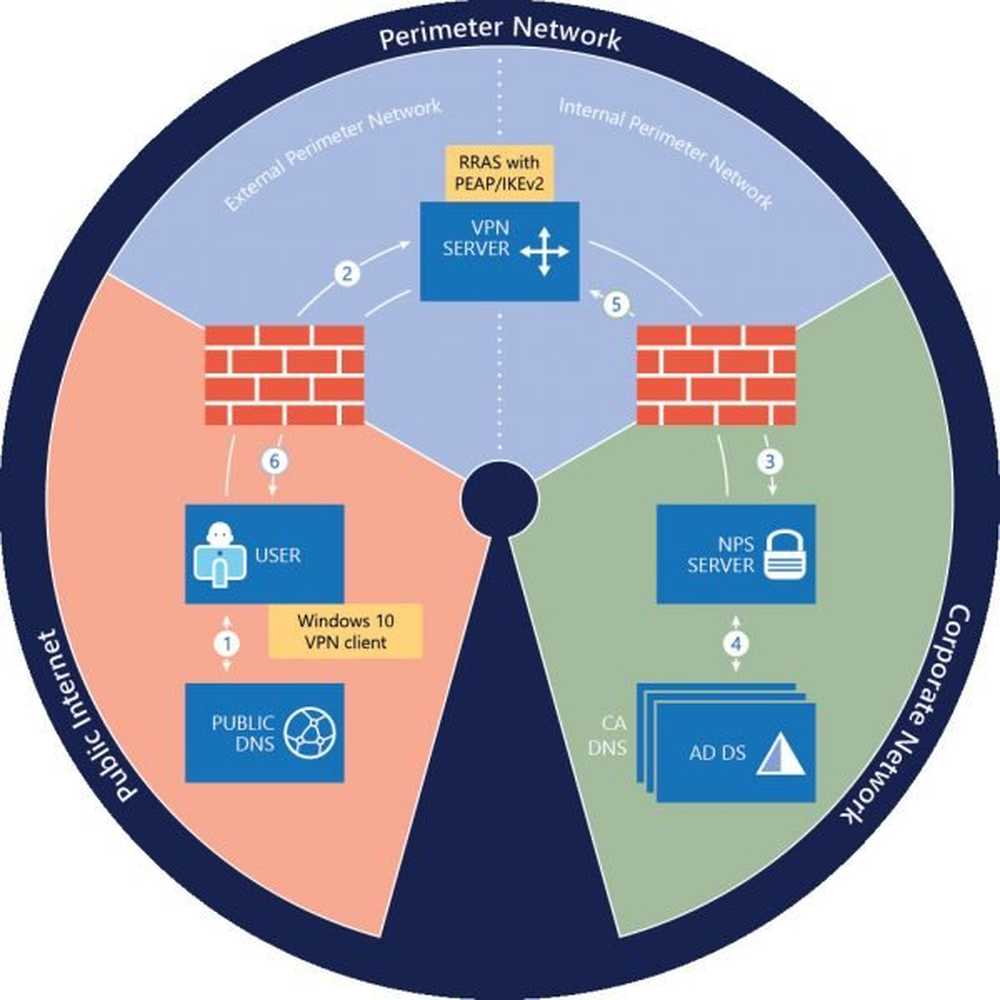

- Installare il server sulla rete perimetrale tra il firewall periferico e quello interno, con una scheda di rete collegata alla rete perimetrale esterna e una scheda di rete connessa alla rete perimetrale interna.

Dopo aver completato la procedura sopra riportata, installare e configurare Accesso remoto come gateway RAS VPN a singolo tenant per le connessioni VPN point-to-site dai computer remoti. Prova a configurare Accesso remoto come client RADIUS in modo che sia in grado di inviare richieste di connessione al server NPS dell'organizzazione per l'elaborazione.

Registrare e convalidare il certificato del server VPN dall'autorità di certificazione (CA).Server NPS

Se non sei a conoscenza, è il server è installato sulla tua organizzazione / rete aziendale. È necessario configurare questo server come server RADIUS in modo da consentirgli di ricevere richieste di connessione dal server VPN. Una volta che il server NPS inizia a ricevere richieste, elabora le richieste di connessione ed esegue le fasi di autorizzazione e autenticazione prima di inviare un messaggio Access-Accept o Access-Reject al server VPN.

Server AD DS

Il server è un dominio di Active Directory locale, che ospita account utente locali. Richiede l'installazione dei seguenti elementi sul controller di dominio.

- Abilita la registrazione automatica dei certificati in Criteri di gruppo per computer e utenti

- Creare il gruppo di utenti VPN

- Creare il gruppo di server VPN

- Creare il gruppo di server NPS

- CA Server

Il server Autorità di certificazione (CA) è un'autorità di certificazione che esegue Servizi certificati Active Directory. La CA registra i certificati utilizzati per l'autenticazione client-server PEAP e crea certificati basati su modelli di certificato. Quindi, in primo luogo, è necessario creare modelli di certificato sulla CA. Gli utenti remoti autorizzati a connettersi alla rete dell'organizzazione devono disporre di un account utente in Servizi di dominio Active Directory.

Inoltre, assicurarsi che i firewall consentano il traffico necessario per il corretto funzionamento delle comunicazioni VPN e RADIUS.

Oltre a disporre di questi componenti server, assicurarsi che i computer client configurati per l'utilizzo di VPN eseguano Windows 10 v 1607 o versioni successive. Il client VPN di Windows 10 è altamente configurabile e offre molte opzioni.

Questa guida è progettata per la distribuzione di Always On VPN con il ruolo del server Accesso remoto in una rete dell'organizzazione locale. Non tentare di distribuire l'accesso remoto su una macchina virtuale (VM) in Microsoft Azure.

Per i dettagli completi e i passaggi di configurazione, è possibile consultare questo documento Microsoft.

Leggi anche: Come configurare e utilizzare AutoVPN in Windows 10 per connettersi da remoto.