L'osservazione di Microsoft sui rootkit dettagliati nel suo report sulle minacce

Microsoft Malware Protection Center ha reso disponibile per il download il suo Report sulle minacce sui rootkit. Il rapporto esamina uno dei tipi più insidiosi di malware che minacciano le organizzazioni e gli individui oggi: il rootkit. Il report esamina come gli hacker utilizzano i rootkit e come funzionano i rootkit sui computer interessati. Ecco una sintesi del rapporto, a partire da cosa sono i rootkit - per i principianti.

rootkit è un insieme di strumenti che un utente malintenzionato o un creatore di malware utilizza per ottenere il controllo su qualsiasi sistema esposto / non protetto che altrimenti è normalmente riservato per un amministratore di sistema. Negli ultimi anni il termine 'ROOTKIT' o 'ROOTKIT FUNCTIONALITY' è stato sostituito da MALWARE - un programma progettato per avere effetti indesiderati sul computer sano. La funzione principale del malware è quella di estrarre segretamente dati preziosi e altre risorse dal computer di un utente e fornirlo all'utente malintenzionato, ottenendo così il controllo completo sul computer compromesso. Inoltre, sono difficili da individuare e rimuovere e possono rimanere nascosti per periodi prolungati, forse anni, se passati inosservati.

Quindi, naturalmente, i sintomi di un computer compromesso devono essere mascherati e presi in considerazione prima che l'esito si riveli fatale. In particolare, dovrebbero essere adottate misure di sicurezza più severe per scoprire l'attacco. Ma, come detto, una volta installati questi rootkit / malware, le sue capacità stealth rendono difficile rimuoverlo e i suoi componenti che potrebbero essere scaricati. Per questo motivo, Microsoft ha creato un report su ROOTKITS.

Rapporto sulle minacce di Microsoft Malware Protection Center sui rootkit

Il report di 16 pagine illustra in che modo un utente malintenzionato utilizza i rootkit e il funzionamento di questi rootkit sui computer interessati.

L'unico scopo del report è identificare ed esaminare attentamente il potente malware che minaccia molte organizzazioni, in particolare gli utenti di computer. Indica inoltre alcune delle principali famiglie di malware e mette in luce il metodo che gli hacker utilizzano per installare questi rootkit per i propri scopi egoistici su sistemi sani. Nella parte restante del rapporto, troverai esperti che formulano alcune raccomandazioni per aiutare gli utenti a mitigare la minaccia dai rootkit.

Tipi di rootkit

Esistono molti luoghi in cui un malware può installarsi in un sistema operativo. Quindi, principalmente il tipo di rootkit è determinato dalla sua posizione in cui esegue la sovversione del percorso di esecuzione. Ciò comprende:

- Modalità utente Rootkit

- Rootkit per la modalità kernel

- MBR Rootkit / bootkit

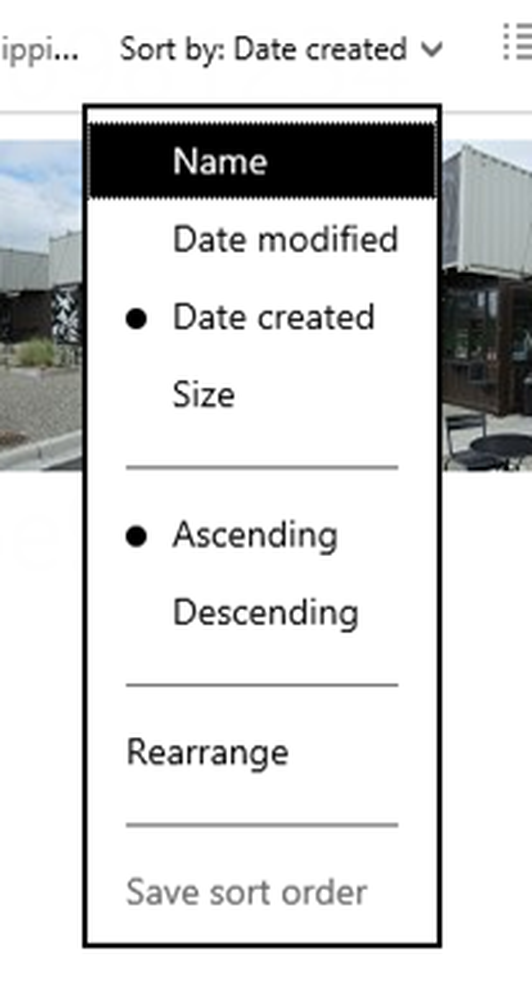

Il possibile effetto di un compromesso rootkit in modalità kernel viene illustrato tramite una schermata di seguito.

Il terzo tipo modifica il Master Boot Record per ottenere il controllo del sistema e avviare il processo di caricamento del punto più iniziale possibile nella sequenza di avvio3. Nasconde i file, le modifiche al registro, le prove delle connessioni di rete e altri possibili indicatori che possono indicare la sua presenza.

Famiglie di malware notabili che utilizzano la funzionalità Rootkit

Win32 / Sinowal13 - Una famiglia di malware multicomponente che tenta di rubare dati sensibili come nomi utente e password per sistemi diversi. Ciò include il tentativo di rubare i dettagli di autenticazione per una varietà di account FTP, HTTP e e-mail, nonché le credenziali utilizzate per le operazioni bancarie online e altre transazioni finanziarie.

Win32 / Cutwail15 - Un Trojan che scarica ed esegue file arbitrari. I file scaricati possono essere eseguiti da disco o iniettati direttamente in altri processi. Mentre la funzionalità dei file scaricati è variabile, Cutwail di solito scarica altri componenti che inviano spam.

Usa un rootkit in modalità kernel e installa diversi driver di dispositivo per nascondere i suoi componenti agli utenti interessati.

Win32 / Rustock - Una famiglia multicomponente di Trojan backdoor abilitati per rootkit inizialmente sviluppati per aiutare nella distribuzione di email "spam" tramite a botnet. Una botnet è una grande rete di computer compromessi controllata dagli aggressori.

Protezione dai rootkit

Prevenire l'installazione di rootkit è il metodo più efficace per evitare l'infezione da rootkit. Per questo, è necessario investire in tecnologie protettive come i prodotti antivirus e firewall. Tali prodotti dovrebbero adottare un approccio completo alla protezione utilizzando il rilevamento basato su firma tradizionale, il rilevamento euristico, la capacità di firma dinamica e reattiva e il monitoraggio del comportamento.

Tutti questi insiemi di firme dovrebbero essere mantenuti aggiornati utilizzando un meccanismo di aggiornamento automatico. Le soluzioni antivirus Microsoft includono una serie di tecnologie progettate specificamente per mitigare i rootkit, incluso il monitoraggio del comportamento del kernel in tempo reale che rileva e segnala i tentativi di modifica del kernel di un sistema interessato e l'analisi diretta del file system che facilita l'identificazione e la rimozione dei driver nascosti.

Se un sistema viene trovato compromesso, può rivelarsi utile uno strumento aggiuntivo che consente di eseguire l'avvio in un ambiente noto o attendibile in quanto potrebbe suggerire alcune misure di riparazione appropriate.

In tali circostanze,

- Lo strumento Standalone System Sweeper (parte del Microsoft Diagnostics and Recovery Toolset (DaRT)

- Windows Defender Offline potrebbe essere utile.