Come prevenire gli attacchi furtivi su Internet

Per cominciare, non sono un esperto in materia. Mi sono imbattuto in un whitepaper di McAfee che spiegava che cos'è un attacco invisibile e come neutralizzarlo. Questo post è basato su ciò che ho potuto afferrare dal white paper e ti invita a discutere l'argomento in modo che tutti noi ne traggano vantaggio.

Cos'è un attacco furtivo

In una riga, definirei un attacco invisibile come quello che non viene rilevato dal computer client. Esistono alcune tecniche utilizzate da determinati siti Web e hacker per interrogare il computer che si sta utilizzando. Mentre i siti web utilizzano browser e JavaScript per ottenere informazioni da te, gli attacchi invisibili sono per lo più da persone reali. L'utilizzo dei browser per raccogliere informazioni è chiamato fingerprinting del browser, e lo coprirò in un post separato in modo che possiamo concentrarci solo sugli attacchi furtivi qui.

Un attacco invisibile potrebbe essere una persona attiva che interroga i pacchetti di dati da e verso la rete in modo da trovare un metodo per compromettere la sicurezza. Una volta che la sicurezza è compromessa o, in altre parole, una volta che l'hacker ottiene l'accesso alla rete, la persona lo utilizza per un breve periodo di tempo per i suoi guadagni e quindi rimuove tutte le tracce della rete che vengono compromesse. L'attenzione, sembra in questo caso, è quella di rimuovere le tracce dell'attacco in modo che non resti nascosto per molto tempo.

Il seguente esempio citato nel whitepaper di McAfee spiegherà ulteriormente gli attacchi invisibili:

"Un attacco furtivo funziona silenziosamente, nascondendo le prove delle azioni di un attaccante. In Operation High Roller, gli script di malware aggiustano gli estratti conto bancari che una vittima potrebbe visualizzare, presentando un falso equilibrio ed eliminando le indicazioni della transazione fraudolenta del criminale. Nascondendo la prova della transazione, il criminale ha avuto il tempo di incassare "

Metodi usati negli attacchi furtivi

Nello stesso white paper, McAfee parla di cinque metodi che un utente malintenzionato può utilizzare per compromettere e accedere ai dati. Ho elencato questi cinque metodi qui con sommario:

- Evasione: Questa sembra essere la forma più comune di attacchi furtivi. Il processo comporta l'evasione del sistema di sicurezza che si sta utilizzando sulla rete. L'utente malintenzionato si sposta oltre il sistema operativo senza conoscere l'anti-malware e altri software di sicurezza sulla rete.

- Targeting: Come evidente dal nome, questo tipo di attacco è mirato alla rete di una particolare organizzazione. Un esempio è AntiCNN.exe. Il whitepaper menziona semplicemente il suo nome e da quello che potrei cercare su Internet, sembrava più un attacco volontario DDoS (Denial of Service). AntiCNN era uno strumento sviluppato dagli hacker cinesi per ottenere supporto pubblico nel knocking off del sito della CNN (Reference: The Dark Visitor).

- dormienza: L'attaccante pianta un malware e attende un tempo redditizio

- Determinazione: L'attaccante continua a provare fino a quando non ottiene l'accesso alla rete

- Complesso: Il metodo prevede la creazione di rumore come copertura per il malware per entrare nella rete

Poiché gli hacker sono sempre un passo avanti rispetto ai sistemi di sicurezza disponibili sul mercato per il grande pubblico, hanno successo negli attacchi invisibili. Il whitepaper afferma che le persone responsabili della sicurezza della rete non sono interessate molto agli attacchi invisibili, in quanto la tendenza generale della maggior parte delle persone è quella di risolvere i problemi piuttosto che prevenire o contrastare i problemi.

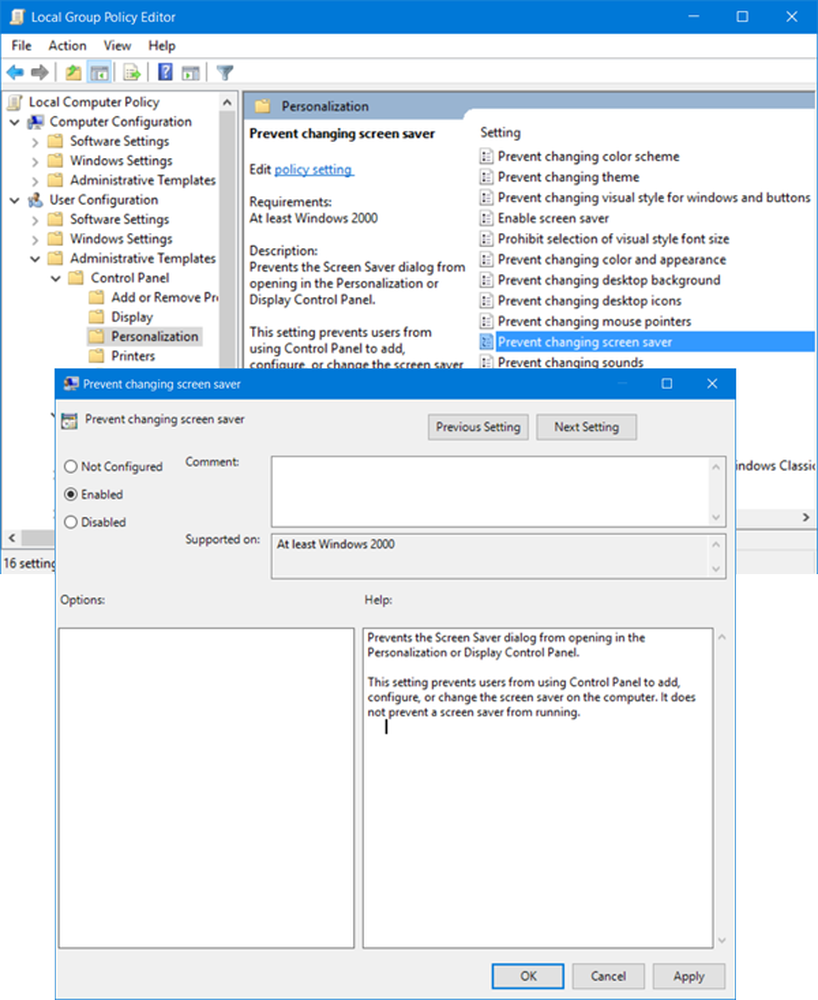

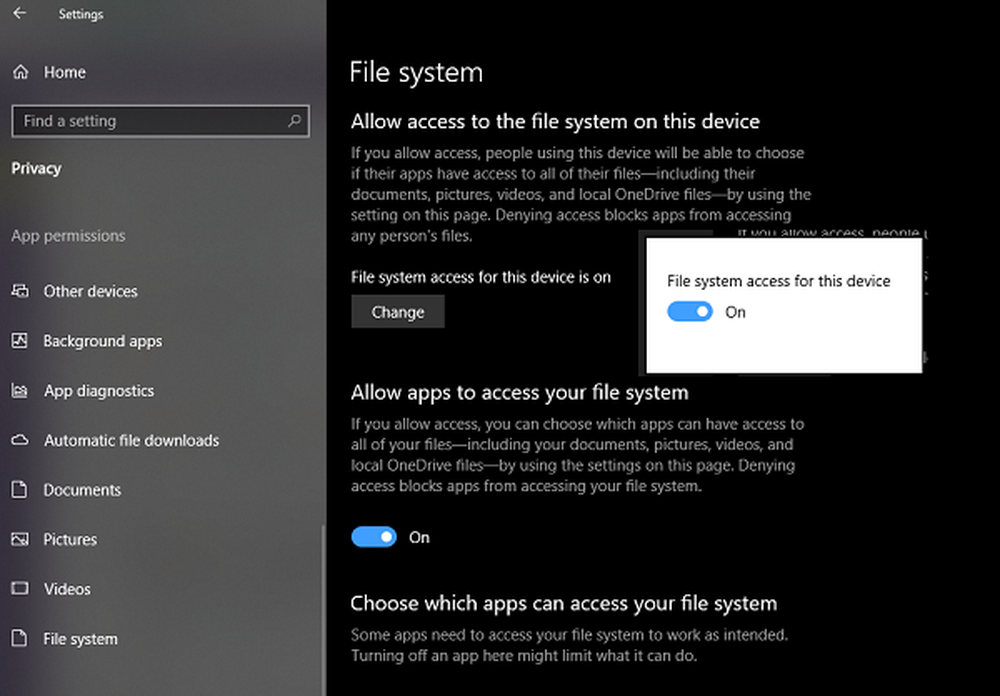

Come contrastare o prevenire attacchi furtivi

Una delle migliori soluzioni suggerite nel white paper McAfee su Stealth Attacks consiste nel creare sistemi di sicurezza in tempo reale o di prossima generazione che non rispondono a messaggi indesiderati. Ciò significa tenere d'occhio ogni punto di ingresso della rete e valutare il trasferimento dei dati per vedere se la rete comunica solo a server / nodi che dovrebbe. Negli ambienti di oggi, con BYOD e tutti, i punti di ingresso sono molti di più rispetto alle reti chiuse che dipendevano solo dalle connessioni cablate. Pertanto, i sistemi di sicurezza dovrebbero essere in grado di controllare sia i punti di ingresso della rete cablati che, in particolare, quelli wireless.

Un altro metodo da utilizzare in combinazione con sopra è quello di assicurarsi che il sistema di sicurezza contenga elementi in grado di eseguire la scansione di rootkit per malware. Mentre caricano davanti al tuo sistema di sicurezza, rappresentano una buona minaccia. Inoltre, dal momento che sono dormienti fino al "i tempi sono maturi per un attacco", Sono difficili da rilevare. Devi abbellire i tuoi sistemi di sicurezza che ti aiutano nel rilevamento di tali script dannosi.

Infine, è necessaria una buona quantità di analisi del traffico di rete. La raccolta dei dati nel tempo e il controllo delle comunicazioni (in uscita) con indirizzi sconosciuti o indesiderati possono aiutare a contrastare / prevenire gli attacchi invisibili in buona misura.

Questo è ciò che ho imparato dal whitepaper di McAfee il cui link è riportato di seguito. Se hai più informazioni su cosa sia l'attacco furtivo e come prevenirle, per favore condividi con noi.

Riferimenti:- CISCO, Whitepaper on Stealth Attacks

- The Dark Visitor, More su AntiCNN.exe.