Juice Jacking Perché non si dovrebbe mai utilizzare le stazioni di ricarica pubbliche

Se stai uccidendo il tempo al centro commerciale o all'aeroporto, potresti aver notato quelle stazioni di ricarica gratuite. Questi sono i chioschi con porte USB aperte accanto a una presa per collegare il cavo di ricarica. Oppure potrebbero persino avere cavi di ricarica pendenti pronti per la porta di ricarica del telefono. Per quelli con una piccola scheggia di batteria rimasta e una lunga sosta, questi possono sembrare doni fantastici dagli dei dell'aeroporto.

Se stai uccidendo il tempo al centro commerciale o all'aeroporto, potresti aver notato quelle stazioni di ricarica gratuite. Questi sono i chioschi con porte USB aperte accanto a una presa per collegare il cavo di ricarica. Oppure potrebbero persino avere cavi di ricarica pendenti pronti per la porta di ricarica del telefono. Per quelli con una piccola scheggia di batteria rimasta e una lunga sosta, questi possono sembrare doni fantastici dagli dei dell'aeroporto.Ma pensaci per un minuto.

Questo è il tuo smartphone. Ha tutte le tue foto, i tuoi contatti, i tuoi messaggi, le tue password e i tuoi dati personali. Vuoi davvero attaccare qualsiasi vecchio cavo nella sua porta dati?

Gli hacker e gli esperti di infosec hanno dimostrato che è possibile dirottare una stazione di ricarica pubblica con un dispositivo malevolo. Hai sentito parlare della carta di credito che sfreccia alla pompa di benzina, giusto? Questo è l'equivalente tecnico mobile. Ciò che potrebbe sembrare una porta USB generica o un cavo di ricarica potrebbe essere collegato a un dispositivo minuscolo che installa malware sul telefono o, peggio, ruba i dati dal telefono.

Aspetta, le persone incidono davvero i chioschi per la ricarica dei telefoni?

Non posso dire di aver trovato un recente articolo di notizie che riporta un caso reale di cosiddetto "juice jacking". Ma il concetto è stato dimostrato negli ultimi dieci anni dai ricercatori della sicurezza. Più recentemente, una dimostrazione al DEF CON lo scorso agosto ha dimostrato che la telecamera di un telefono poteva essere dirottata tramite una stazione di ricarica USB sotto mentite spoglie ("video jacking"). E onestamente, come la scrematura delle carte di credito, la maggior parte dei casi di hacking o accesso non autorizzato allo smartphone non viene rilevata.

Quindi, sì, il jacking del succo è reale.

Quanto è vulnerabile il mio telefono?

La buona notizia è che gli sviluppatori di telefoni cellulari hanno lavorato sul problema e ora i telefoni sono più sicuri. Come hai sicuramente notato, i dispositivi Apple come il tuo iPhone e il tuo iPad ora ti danno la finestra di dialogo "Fidati di questo computer?" Ogni volta che colleghi il telefono a un nuovo computer o dispositivo. In teoria, se dici "non ti fidare", qualsiasi dispositivo a cui ti colleghi non dovrebbe avere accesso ai tuoi dati. I telefoni Android hanno anche caratteristiche di sicurezza e autenticazione simili.

Se si sta collegando una stazione di ricarica che è veramente solo per la sola alimentazione (come quando si collega alla parete con l'adattatore CA), non si dovrebbe richiedere a "Fidati di questo computer". Se si collega a una rete pubblica stazione di ricarica e ottenere quel prompt, è una grande bandiera rossa. Scollega il tuo telefono APPENA POSSIBILE e lascia che chi ti circonda sappia che qualcosa non va bene.

Cosa posso fare per evitare il sollevamento del succo?

Ok, il titolo di questo post potrebbe essere stato un po 'estremo. Ci sono modi per caricare in modo sicuro il tuo telefono in pubblico.

Solo perché gli attacchi teorici possono essere lanciati su una stazione di ricarica pubblica dirottata non significa che devi rinunciare alla comodità. Oltre a tenere d'occhio il prompt "Fidati di questo computer?", Ci sono alcune altre misure di sicurezza che puoi adottare. E come per qualsiasi problema di sicurezza, è sempre meglio disporre di livelli di protezione: gli hacker intelligenti potrebbero essere in grado di aggirare le misure di autenticazione del dispositivo affidabile.

- Porta il tuo caricabatterie. Lanciare un alimentatore o un adattatore CA nella borsa o nella ventiquattrore e utilizzarlo. Dal momento che è il tuo dispositivo, puoi essere sicuro che ne riceverai solo il potere. Inoltre, puoi collegare qualsiasi presa CA che desideri, rendendola ancora più comoda.

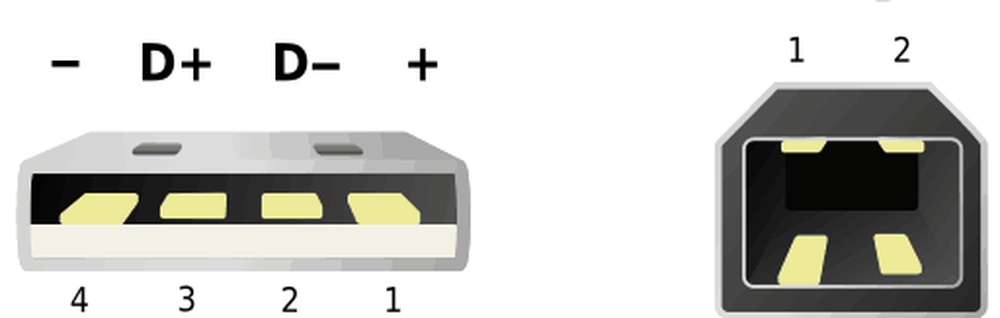

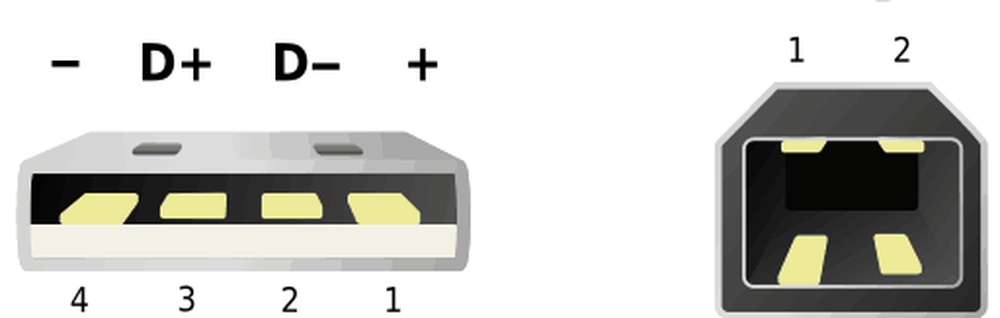

- Ottieni un cavo USB di sola alimentazione. Su un connettore USB, ci sono alcuni pin che trasmettono energia, e ci sono alcuni pin che trasmettono dati. Nello schema di pinout qui sotto, i pin 3 e 2 sono per i dati. Il pin 1 ha una potenza di 5 Vdc.

Ciò significa che è possibile acquistare uno speciale cavo USB che semplicemente non ha collegamenti di piedinatura per i pin 3 e 2. Pertanto è impossibile trasmettere i dati attraverso di esso. Ad esempio, ecco un cavo di ricarica per iPhone solo portaPower per circa $ 7. La stessa azienda produce un cavo micro USB per la ricarica che funziona solo con i telefoni Samsung, HTC e Google. Questi cavi lo faranno solo caricare il telefono e impedirà il trasferimento dei dati attraverso di esso.

- Usa un preservativo USB. Aspetta cosa? Sì, è proprio quello che loro chiamano. Una società chiamata Syncstop crea un dispositivo che va tra il normale cavo di ricarica dati e una porta USB e blocca i dati dalla trasmissione. Rispetto ad un cavo di solo alimentazione, è davvero allo stesso prezzo. È possibile ottenere il preservativo USB originale su Amazon per circa $ 7. Syncstop vende anche i dispositivi Syncstop in scatola sul loro sito web. Puoi farli incidere al laser per la tua azienda o come un malloppo promozionale tecnico.

PortaPow vende il proprio take su un preservativo USB per circa lo stesso prezzo: l'adattatore USB PortaPow Fast Charge + Data Block con chip SmartCharge.

- Ottieni una banca di potere portatile. Questa opzione è leggermente più costosa di tutte le opzioni di cui sopra, ma in modo più conveniente. Una banca di potere è fondamentalmente una batteria ricaricabile con una presa USB. In questo modo, puoi collegarti ovunque tu sia senza essere incatenato al muro. Ho ricevuto uno di questi gratuitamente come regalo dell'anniversario di cinque anni dalla fattoria del cubicolo, ma è possibile acquistare banche di alimentazione portatile online per circa $ 15 a $ 30 (a seconda della capacità).

Conclusione

Ecco qua. Il sollevamento del succo è reale. Ma se stai attento, puoi ridurre significativamente la tua vulnerabilità. Non solo, alcune soluzioni, come un cavo di ricarica veloce o una batteria portatile, sono utili per ragioni diverse dalla sicurezza del dispositivo.

Ti sei mai preoccupato della sicurezza delle stazioni di ricarica pubbliche fino ad ora? Raccontaci cosa fai per essere sicuro caricato in movimento nei commenti sottostanti.

Credito dell'immagine del diagramma di pino USB:

Di Simon Eugster - Simon /?! 19:02, 7 gennaio 2008 (UTC) (propria pittura / grafica) [GFDL (http://www.gnu.org/copyleft/fdl.html), CC-BY-SA-3.0 (http: // creativecommons. org / licenses / by-sa / 3.0 /) o CC BY-SA 2.5-2.0-1.0 (http://creativecommons.org/licenses/by-sa/2.5-2.0-1.0)], via Wikimedia Commons